面临挑战

软件供应链安全成为政府行业关注的焦点

一是由于数字化转型趋势下,软件架构复杂性增加,外部引入成分占比增加,供应链中断风险增加;二是由于缺乏全面有效的安全评估和防护措施,各个环节均存在被攻击者利用漏洞或恶意代码进行篡改或破坏的可能,导致组件漏洞和供应链投毒事件频发;三是由于多种开源许可协议之间存在不兼容性和冲突性,违反许可证条款将可能面临知识产权纠纷和法律责任。

政府行业面临日益严峻的合规性压力

近年来,国家不断建立健全软件供应链安全相关法律法规、标准制度,政府行业面临日益严峻的合规性压力。相较于等保2.0,《GB/T39204-2022信息安全技术 关键信息基础设施安全保护要求》对关基提出了更高的软件供应链安全保护要求:一是在供应商选择时,应注意防范非技术因素导致产品和服务供应中断风险;二是验收时应对软件进行源代码层面的安全检测;三是关基单位应要求产品和服务提供者对设计、研发、生产、交付等关键环节加强安全管理。

安全监管趋于事前安全、过程安全和内在安全

目前,监管机构在软件供应链安全的检查趋于事前安全、过程安全和内在安全:一是以查带评明确软件供应商软件生产过程各个生命周期的安全要求;二是针对内部开发过程安全投毒,重点评估开发基础设施的安全配置和审计能力;三是加大对软件产品内在组件漏洞、自研比、成分的评分权重。

方案介绍

方案优势

整体提升区域软件安全态势透明度

以合规检查为技术手段,通过对合作单位源数据有效采集,结合自建开源组件库、合规检查库、安全检查库对目标进行安全扫描评估,自建立安全维度、资产维度,构建区域级软件供应商安全画像。

面向软件供应商的事前、事中、事后服务

建立事前入网咨询检查、事中安全检测、事后安全分析的面向合作单位安全服务流程。事前:面向软件供应商提供开源组件许可证安全、漏洞安全、入网评估平台级安全咨询服务;事中:提供开源组件、代码审计、资产合规/安全的SBOM透视能力;事后:开展软件供应链安全评估活动,综合分析软件供应商一次性的外显安全能力。

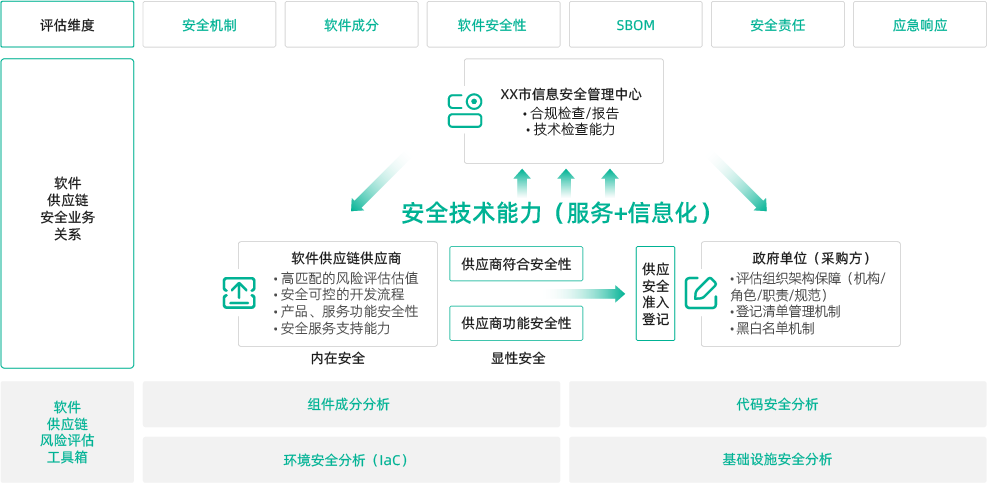

构建区域内可信赖的软件供应链业务模型

对软件供应商安全开发活动、软件成分分析、安全风险监控、次级供应商安全管理和安全制度规范管理进行综合评估,促使在整个业务闭环中建立准入登记机制、黑白名单机制,从而提升供需关系信赖度。

构建区域级的软件供应链安全评估体系

以软件供应链安全国家、行业标准为整体框架和评估业务指导,结合区域技术栈特色,供应链采购关系业务特色与框架指标相融合取长补短,形成统一的、整体的信息安全管理中心评估指标,在评估过程中进一步完善评估业务规范,相辅相成地输出区域级的软件供应链安全评估体系。

即刻获取方案